Archives 2014

#Gnu/Linux, Planet Libre

Controle Parental Avec OpenDNS : Une solution alternative au Proxy

A la maison, les enfants commencent à toucher à tout.

Et à l'ère du numérique ils sont de plus en plus connectés.

Mon petit, a eut une tablette Android à son dernier Noel et sans le vouloir aboutit quelques fois sur des sites pas forcément recommandables.

j'y réfléchi depuis un petit moment : Comment filtrer facilement les accès internet sans pour autant se lancer dans l'usine à gaz.

Quelques solutions s'offrent à moi:

- L'installation d'un logiciel de controle parental sur tous les équipement de la maison --> Trop lourd , pas centralisé

- L'installation d'un Proxy filtrant type Squid + SquidGuard + DansGuardian --> Très bonne solution que j'ai déjà installé en entreprise et qui à fait ses preuves.

- Utilisation des serveurs DNS de OpenDNS

- La surveillance continue des actions de son enfant --> C'est indispensable mais on ne peut pas être là 24h/24

- Pas d'internet :)

La solution la plus sure et péreine est à mon avis le proxy.

Mais cela implique, un serveur qui tourne 24h/24 ( Même si ce n'est plus trop un problème puisque beaucoup d'entre nous on un nas qui tourne)

De plus cette solution nécessite pas mal d'installation et de configuration.

Au final pour commencer j'avais envie de tester la solution que propose OpenDNS en gratuit.

Le filtrage OpenDNS attaque le problème d'un angle différents: La résolution de nom.

C'est pas bête en effet quand on surl, une des première chose que fait notre machine est de résoudre le nom du site en adresse IP.

On pointe donc sur un serveur DNS à chaque requêtes ( hors cache)

C'est donc OpenDNS qui va se charger de filtrer !

En fonction du domaine demandé il va autoriser la requete ou pas, et rediriger vers une page de bloquage le cas échéant.

La première chose à faire est de se créer un compte OpenDNS; Même si ce n'est pas indispensable, cela va vous permettre de gérer vos catégories et de bénéficier de statistiques.

Dans les paramétrages de OpenDNS on entre son IP Publique.

Il y pas mal de paramétrages possibles; Notemment les règles de filtrages

Une fois votre compte paramétré à votre convenance, il suffit d'ajouter les serveurs DNS d'OpenDNS sur vos différentes machines.

Les adresses IP OpenDNS sont:

- 208.67.220.220

- 208.67.222.222

Un petit test sur un site bloqué:

J'ai voulu aller un peu plus loin, même si mes enfants ne sont pas encore en age de bricoler les options réseaux des équipements de la maison.

J'ai pris un peu d'avance pour essayer de vérouiller le truc.

Mes objectifs:

- Forcer tous les équipements de la maison à utiliser OpenDNS ( sauf postes admins)

- Ne pas être obligés de limiter les sessions utilisateurs sur les postes.

- Eviter au maximum au système d'être contourné.

Les règles PfSense.

Pour forcer les équipements à utiliser les serveurs OpenDNS, il suffit d'ajouter ces DNS dans les paramètres DHCP de PfSense

J'ai mis des baux DHCP statiques pour les postes Admin avec les DNS de Google.

Pour éviter que l'on contourne le système, il faut bloquer les accès DNS depuis le LAN vers d'autres serveurs qu'OpenDNS

Par contre pour permettre au postes Admin de faire des reqêtes DNS sur tous les serveurs il faut leur créer une règle spécifique

J'ai utiliser la notion d'Aliases dans PfSense qui permet de définir un Objet groupant plusieures IP.

Les règles donnent ça:

L'ordre des règles a une importance

On authorise les admin en any vers l'exterieur sur le port 53

On authorise à tout le monde l'accès vers l'extérieur sur le port 53 des serveurs OpenDNS

on Bloque tous les accès vers l'extérieur sur le port 53

Voilà, en théorie on ne peut plus faire des requetes DNS vers l'extérieur sur d'autres serveurs que ceux de OpenDNS

Les admin peuvent requeter sur n'importe quels serveurs.

Ca à l'air de pas mal fonctionner.

Les équipements récupèrent en DHCP les bon dns filtrants.

Si un petit malin veut forcer les DNS en dur, les requetes sont bloqués au niveau du Firewall

Seuls les PC Admin font ce qu'ils veulent.

La seule faille est bien sur de prendre les IP Admins.

Mais j'ai encore un peu de temps devant moi pour trouver la parade.

29 novembre 2014

4 commentaires

#Gnu/Linux, Planet Libre

Remplacement d'une Box ADSL OVH par un routeur / Firewall PfSense.

Voilà quelques temps que j'ai un accès ADSL OVH.

J'ai comme la majorité des gens utilisé un bon moment leur routeur livré en standard.

OVH envoi à ses abonnés le Technicolor TG788vn

Ce n'est pas un mauvais modem routeur, mais je trouve son interface particulièrement lourde et les fonctionnalités assez limités.

Si on veut faire des conf un peu touchy il faut tout de suite les faire en ligne de commande. ( Et cela ne fonctionne pas toujours)

Il me manquait des fonctionnalités agréables tels que:

- VPN ( IPSEC, PPTP, OpenVPN)

- Un vrai firewall

- Des logs dignent de nom

- Gestion des DMZ

- ...

J'ai cherché un petit moment et mon choix s'est porté sur PfSense.

2 Problèmes majeurs se présentaient:

- Sur quoi installer PsSense

- Comment continuer à bénéficier de la téléphonie OVH sans leur Box !!!

Installation de PfSense

- Plateforme matérielle:

Mon choix s'est porté sur un Boitier Alix 2D13

J'ai trouvé ce boitier d'occasion sur le bon coin à 100€

- Processeur : 500 MHz AMD Geode LX800

- DRAM : 256 MB DDR DRAM

- Stockage : CompactFlash 4GB ( non fournie)

- Alimentation : DC jack or passive POE, min. 7V to max. 20V

- Trois diodes en facade arrière

- Extension : 1 slots miniPCI slots, sur bus LPC

- Connectivité : 3 ports Ethernet (Via VT6105M 10/100) dont un port PoE

- Installation logicielle.

Il faut en premier lieu , installer le systeme PfSense sur la carte CF.

Pour cela nous allons utiliser les images disques fournies par PfSense

L'installation de PfSense est relativement rapide.

N'inséréz pas encore la carte CF dans la boitier Alix,

https://www.pfsense.org/download/mirror.php?section=downloads

On choisi la version 32 Bits/ Nano BSD / Port Série / 4GB ( dépend de votre CF)

Une fois l'image récupérée il suffit de la copier en mode Bloc sur votre carte.

Pour Cela rien de tel qu'un bon vieux dd

On branche la carte CF sur un lecteur de carte CF et on copie l'image sur la carte.

Depuis un Linux, la commande ressemble à ça

#zcat pfSense-2.1.5-RELEASE-4g-i386-nanobsd.img.gz | dd of=/dev/sdc bs=16k

Voilà l'image est copiée

Attention !!!

J'ai galéré une journée entière... sur ce point là

J'avais une erreur du type : Can't load kernel...

J'ai fini par essayer un autre lecteur de carte USB et là miracle plus d'erreur.

Je pense que mon lecteur de carte générique, écrivait des blocs corrompus..

On insère la CF dans le boitier Alix , on branche un cable DB9 sur le port série + un adaptateur USB série.

Au départ de base le boitier Alix est en 38400Baud

Paramétrez votre client console avec ces paramètres 3600 / 8 / 1

Démmarez le boitier

On appui sur S rapidement dès le boot du boitier, et on arrive sur le Bios.

Comme PfSense utilise une connexion série en 9600bps, il vaut mieux paramétrer le bios de la même maniere.

PC Engines ALIX.2 v0.99h

640 KB Base Memory

261120 KB Extended Memory

01F0 - no drive found !

BIOS setup:

*9* 9600 baud (2) 19200 baud (3) 38400 baud (5) 57600 baud (1) 115200 baud

*C* CHS mode (L) LBA mode (W) HDD wait (V) HDD slave (U) UDMA enable

(M) MFGPT workaround

(P) late PCI init

*R* Serial console enable

(E) PXE boot enable

(X) Xmodem upload

(Q) Quit

Save changes Y/N ?

il suffit d'appuyer sur 9 pour passer en 9600baud et sauvegarder avec Y

Pour information; Le bios 0.99h est conseillé pour utiliser pFsense et CF

SI il n'est pas dans cette version je vous invite à le mettre à jour : https://doc.pfsense.org/index.php/ALIX_BIOS_Update_Procedure

Si tout c'est bien passé, en démarrant votre boitier, PfSense devrait booter:

L'installation est assez intuitive.

Elle va vous demander de choisir vos interfaces WAN / LAN

FreeBSD détecte vos carte réseau et leur donne un nom; En général ce nom dépend du construteur de la carte.

Pour moi les cartes du boitier Alix sont vr1, vr2, vr3

Asigner une adresse IP à votre carte LAN

Brancher la patte Lan de votre boitier Alix sur votre réseau Local

ET vous pouvez maintenant vous y connecter depuis l'interface Web

Pour ma part je n'ai pas paramétré l'interface WAN au départ car je souhaitais faire du PPPOE

- Mon schéma réseau CIBLE:

Voiçi le schéma de mon réseau complet à la maison.

Seule la partie Modem/Routeur est nouvelle

Je remplace ma Box ADSL par un Modem + PfSense sur boitier ALIX

Je branche mon modem sur la patte Wan de l'Alix et mon réseau local sur la patte LAN.

Et c'est parti pour l'interface Web.

Il ne reste plus qu'à paramétrer l'interface WAN en PPPOE - Avec login et mot de passe

Pour info pour OVH j'ai placé le MTU à 1456

PfSense est connecté et à pris mon IP Publique.

JE vous laisse faire les paramétrages qui vous conviennent.

DNS, DHCP, NAT, Rules etc...

La téléphonie:

L'incovénient quand on utilise pas la Box OVH est qu'on ne bénéficie plus de la téléphonie.

Je voulais faire du SIP, mais OVH ne fournit pas les identifiants SIP...

Par contre ils ont eut l'intelligence de proposer des équipements préconfigurés SIP.

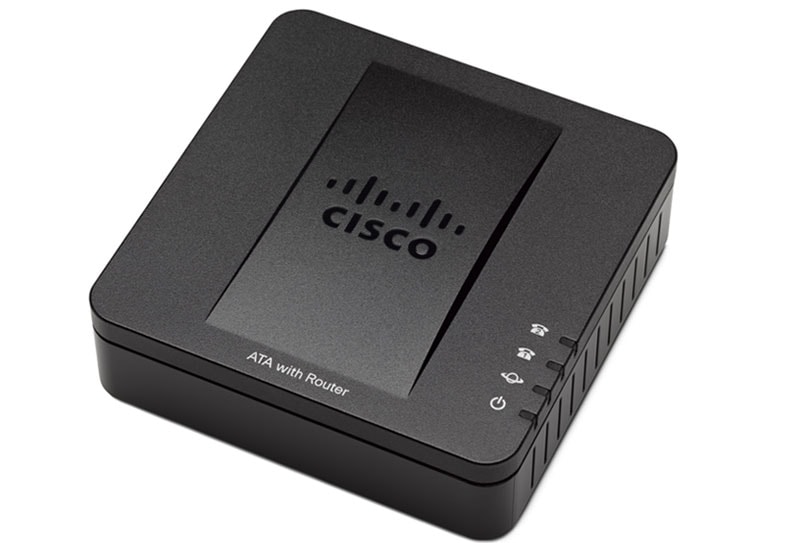

J'ai donc opté pour le boitier Cisco SPA112

Ce boitier permet de relier 2 téléphone analogiques.

Il s'occupe de la partie SIP

Il suffit donc de le relier sur le réseau local ( pour ma part je l'ai laissé en DHCP)

Pour info, chez OVH, il faut activer l'équipement dans votre manager afin que les appels soient bien renvoyé sur le boitier.

Comme OVH vous l'envoi préconfiguré, il n'y a rien à faire de plus.

29 novembre 2014

4 commentaires